2018年3月7日

2018年3月7日

2018年3月7日(水)

サイバー犯罪被害からのシフトレフト

株式会社アスタリスク・リサーチ 代表取締役

OWASP Japanチャプター 代表 岡田 良太郎

ニュースを見ていて、「情報漏えい」「不正アクセス」「深刻な脆弱性欠陥が大規模に悪用」「アクセス過多による接続障害」などの報道は、昨年2017年も、ちっとも減る兆しがありませんでした。こういう事件は、その企業・団体の存続のかかった甚大な被害が生じます。通常業務には何十日も影響があり、しかも、たいていその後の記者発表や情報公開の質が高く求められ、それをもってして、事実認識が甘いとか、あるいはよくできているとか評されたりします。レピュテーション(風評)リスクは高まり、取引先から厳しく言われたりします。現実にはその影響からか退職者も相次いだりもするようです。

このようなサイバー犯罪により被害を受けた企業は、被害者であるにも関わらず「申し訳ありませんでした」と頭を深々と下げます。もちろん、シンプルなオペレーションミスや技術的な防御の未熟さを突かれることもありますし、そもそもインシデント発生時ですから、どうやったって認識の甘さを問われると否めないことでしょう。でも、実際は「被害者」なのに、こんなに頭を下げなければならない状況は他にあるかなと、思うことがあります。

企業にしてみれば、インターネット接続への出発点は、クローズドで窮屈な業務環境から、オープンな技術の普及に伴い、使いやすく、安価で、自由に発展していけるというカルチャーを普及させた結果、今があります。様々な経済活動のインターネット依存の高まりに伴い、利便性も急速に高まって物事を進めるスピードも速くなった。ネットワークの外部性もありますから、加速度的です。マスメディアでもリスクの高さ(闇の部分)よりも利便性(光の部分)が常に注目されています。結果、犯罪・戦争・諜報の舞台がサイバー社会に舞台を移してきているということはそんなに知られていないし、自社へのリアルな影響も、ほとんど理解されていません。

「公正世界仮説」といういう言葉に最近、出会いました。「被害が起きたということは、それなりに被害者に問題があったからに違いない」という考え方があるとのことです。確かに、サイバー犯罪で事件が起きることを「容易に予想できること」ではなく「異常なこと」と捉える傾向がありますし、被害発生確率や損害の総額などを聞いても、まだそう思っています。サイバー犯罪の被害者叩きの現状を見ると、この「公正世界仮説」が隠れた前提になっているように思えます。問題が発生したときに、「なぜ」「どのように」その問題が発生したのかということよりも、「誰が」問題だったのかに注目が集まります。

一方で、諸外国でのサイバーセキュリテイ対策の姿勢、すなわち新しいアプローチをどんどん開発し、試し、だめならすぐ改変し、リスクをとりながらも他社横並びな対策を避ける傾向について語られることは少なくありません。彼らは「社会は安全で平和ではなく」、自ら確保しなければ、いつ誰に何をされるかわからない、という緊張感があります。これは「公正世界仮説」が薄い思考だ、と考えれば説明がつきます。彼らは、サイバー社会は安全なものではない、というドライな認識の中で生きているわけです。「どのように」サイバー犯罪が発生するかについての情報は、あきらかに英語圏のほうが詳細で豊かです。

ここ数年、サイバー犯罪対策や有事の対応に関する普及啓発活動や教育訓練活動は、ずいぶん多くなってきました。わたしたちもHardening Projectや、OWASP Japanでの活動を推進しています。ここで、普及啓発において、前提となる「安全神話」とも言えるような楽観的な心情を理解した上でどうするのかという問題があります。あまり深刻にとらえていない人を「情報弱者」とし、概して日本人を「平和ボケ」と上から目線でばっさりやったところで、次の手がないと思うのです。

セキュリティを推進する側として、どうしたら良いんでしょうか。ぜひ教えていただきたい。ただ、少なくとも、情勢の変化により企業が右往左往としている中、ひとつには、セキュリティ・スペシャリストとして期待されていることは、ホラーストーリーばかり語る教師になることではなく、むしろ健康を推進する医者になることなのではないかと思います。自分や家族の命を守りたくない人なんていないので。でも、現在のセキュリティ推進には、脅威サイドの横断的・俯瞰的可視化の手段は増えてきていますが、それを受ける自分の体力を可視化する情報は不足しています。事業を健康維持の必要な体とみたてて、どれほどリスクの高い状況かについてを俯瞰し、現状を可視化して状況を把握し、丁寧に手当をして事業推進を可能にしていくことが必要です。

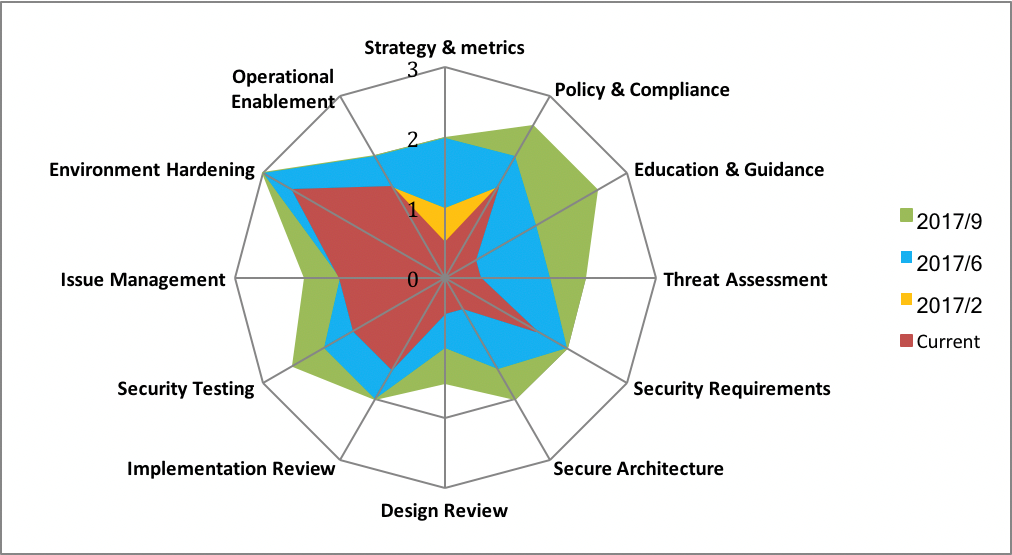

事業の体力にかかわる要素すなわち情報、アプリケーション、データ、プロセス、そしてコンプライアンス遵守状況の可視化には、GRCなどのCISOダッシュボードがあります。システム開発運用環境のOWASP SAMMやBSIMM、CSIRTが使えるCritical Controlsなどのスコアリング・フレームワークもあります。いずれも、「どこからリスクに関わる情報を集めるか」という視点があります。そこで初めて、検査、治療、予防、生活指導などそれぞれに技術と推進力が求められることになります。救急のER(emergency room)や災害時のDMAT (災害派遣医療チーム)のように即時性が求められるものもあれば、長い視点で取り組む研究活動、教育・訓練も必要だということも理解されるでしょう。

そこで役に立つのは、被害にあってしまった企業だと思います。欲しい情報は、「誰が」ではなく「どのように」という部分です。冒頭に述べたとおり、被害者だとわかられると、なぜか叩かれ、余分のコミュニケーションを強いられ、事業面でも技術面でも多くの開示が求められたりしますが、それでも、隠蔽の誘惑に負けないで欲しい。その経験・情報・対応は「平和ボケ」から覚めた企業の担当者には強烈なインパクトがあります。中小零細を含め、各企業が自社の事業をとりまく環境には、それぞれの事業にマッチする防衛配備が必要ですが、少なくとも被害を受けてしまった企業はセキュリティ投資を事業環境の必須要素として捉えるべきだということを理解できてしまった先駆者になる最高の立ち位置におられます。ここで経営を支え、情報調査、開示、また改善を補助をする制度があっても良いのではないでしょうか。

セキュリティはPDCAだなんて言われて何年たってるんでしょうか。今年も、次のサイクルを昨年と変わり映えのないことをやることなんでしょうか。また日本企業の大好物であるISMS認証をやるばっかりに、セキュリティ施策を柔軟に変えられないなんて話をしこたま聞きますが、ほんとうに失笑ものです。むしろ、望めばどんな企業でも自分の立ち位置と健康状態がわかり、そしてサイバー空間で安全に活動できる空間を確保するための打ち手を見つけられること。そのためには、現状を見ることや、やり方を変えていくことを恐れていてはいけないんだと思う次第です。

大小問わず、インシデント後対応の辛い経験から、学びを組み込んだ次の打ち手へ変換すること。そのためには、情報を受け取り、伝える側も変わっていかなければ。これにチャレンジしていきたいと思います。

#シフトレフト

※記載内容は執筆者の知見を披露されているものであり、著作権は本人に帰属します。