2017年2月16日

2017年2月16日

2017年2月16日(木)

CSIRTは事後対応だけではない!

一般社団法人 JPCERTコーディネーションセンター

エンタープライズサポートグループ 部門長 村上 晃

近年、組織の情報資産を狙ったサイバー攻撃が急増し、その手法は多様かつ巧妙に進化しています。このサイバー攻撃によって発生した「セキュリティ・インシデント」(以下、インシデント)への対応能力は被害にあったシステム等の復旧のスピードだけでなく、その後の事業にも深く関わってきます。

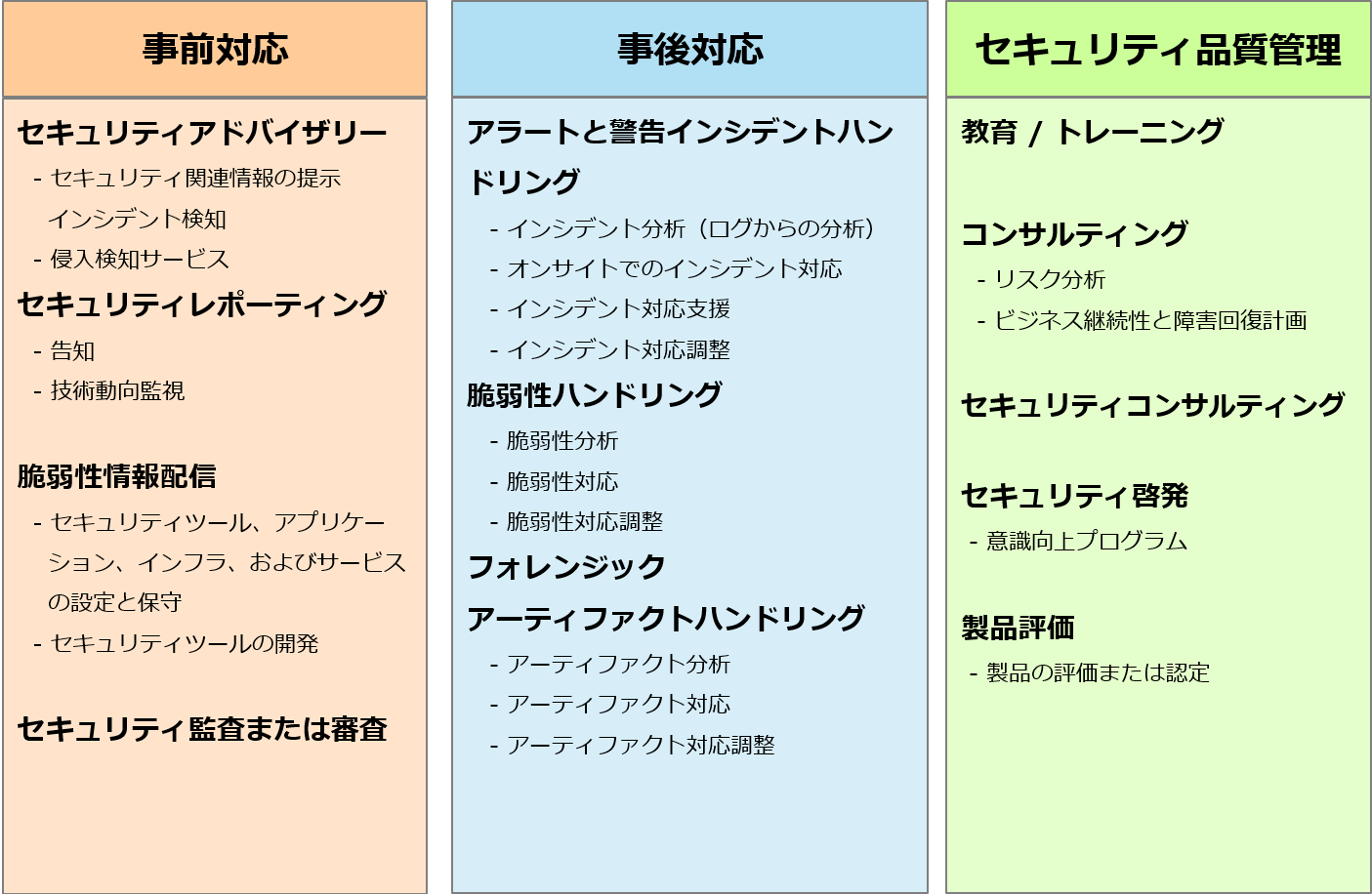

こうしたインシデントが発生したときに迅速な対応を行うための機能がコンピュータ・セキュリティ・インシデント・レスポンスチーム(以下、CSIRT)です。 筆者が所属するJPCERTコーディネーションセンターにて、国内の民間事業者におけるCSIRTの実態調査[1]を行ったところ、CSIRTを機能だけでなく体制として構築している組織や専任者がいる組織、兼務者だけの組織といったさまざまな形態が存在していることがわかりました。CSIRTはいろいろな対応機能の総称なので、組織ごとにCSIRTを構成するメンバーや人数、必要なスキル、CSIRTが対象とする範囲などが異なっていることが多く、一言でCSIRTといっても、[図1]のように組織によって機能や役割に違いがあります。CSIRTの在り方は組織によって、百社百様と言っても過言ではないでしょう。

CSIRTはインシデントに対応する機能だけと思われがちですが、それだけではありません。普段のセキュリティ運用にも深い関係があります。

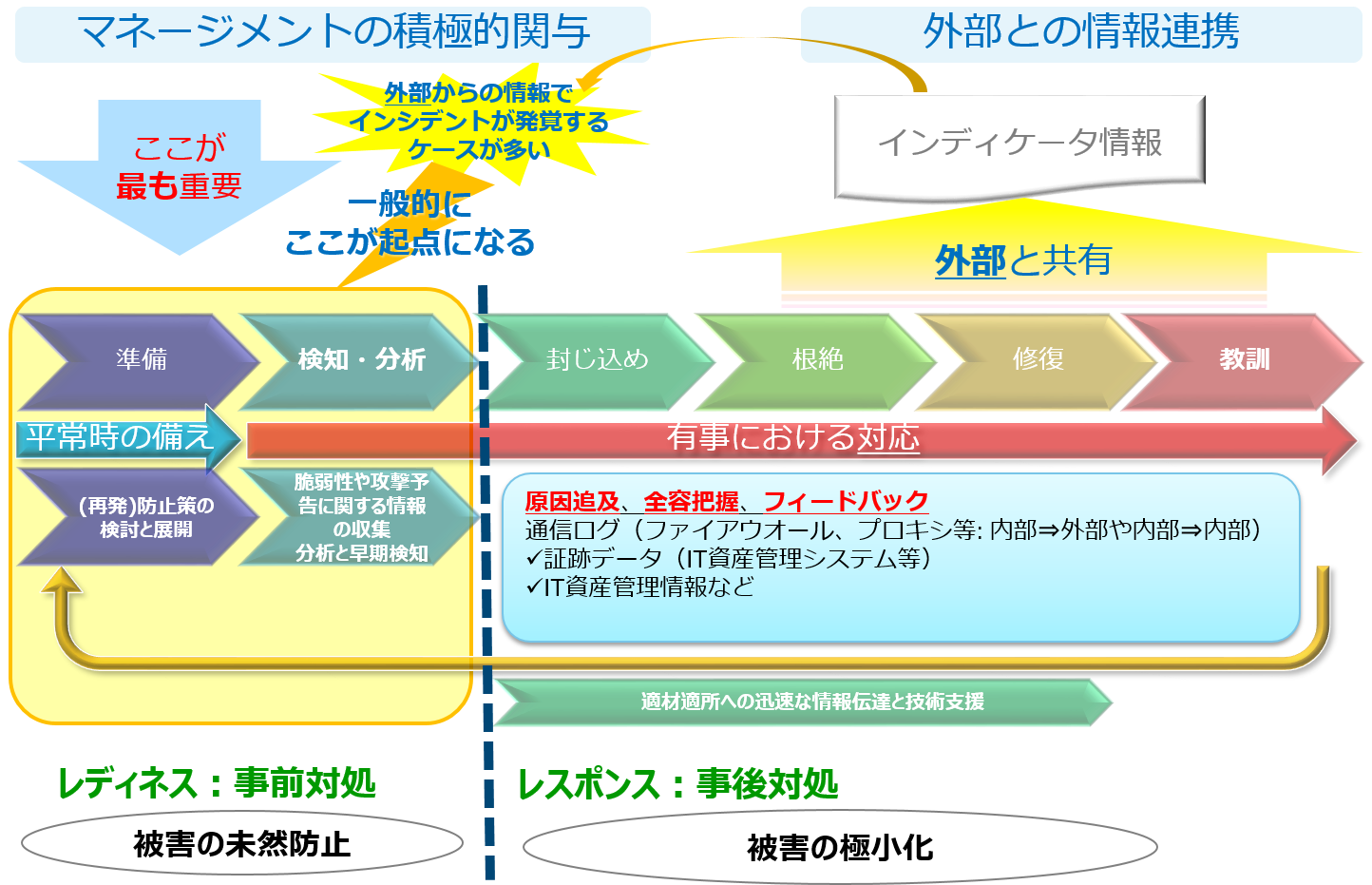

通常、インシデントへ対応するプロセスは大きく6つに分けられます[図2]。①準備、②検知・分析の事前対処と、その後③(インシデントの)封じ込め、④根絶、⑤修復(復旧)、対応した結果から得られた⑥教訓を生かし、対応の見直しや評価を行う事後対処のプロセスをたどることが一般的です。インシデント対処をスムーズに行うためには、事前対処である①準備、②検知・分析のフェーズが一番重要なのです。準備とは、攻撃を受けるシステムに対する脆弱性への対応や攻撃予告などの情報分析、早期の攻撃検知などが含まれます。加えて、対応プロセスが正しく機能するか、既存のセキュリティに関する運用ルールやマニュアルが適切か、想定したサイバー攻撃に耐えうるシステムかなど、机上での事前の確認や演習・訓練などを十分に行っておく必要があるのです。このことを表すように、米国のUS-CERTは、「CERT」をCyber Security Incident Readiness Teamと定義しています。事前の対応については、「高度サイバー攻撃(APT)への備えと対応ガイド~企業や組織に薦める一連のプロセスについて」[2]を参考に自組織における対応準備が十分かどうか、ぜひご確認ください。

事が起こってからではなく、事前の準備と訓練がサイバーセキュリティにおいていかに重要かご理解いただけたでしょうか。所属されている組織にまだCSIRTの機能がないという方は、ぜひこれを機にCSIRT構築をご検討ください。さらに今後はCSIRT間の横のつながりにより、CSIRT構築に関わる課題や運用についても、出来うる範囲で情報を共有しつつ解決を図ることによって、名ばかりではなく機能するCSIRTにしていただけたらと願っています。

[1]2015年度 CSIRT構築および運用における実態調査

https://www.jpcert.or.jp/research/2015_CSIRT-survey.html

[2]高度サイバー攻撃(APT)への備えと対応ガイド~企業や組織に薦める一連のプロセスについて

https://www.jpcert.or.jp/research/apt-guide.html

※記載内容は執筆者の知見を披露されているものであり、著作権は本人に帰属します。